Decrypted

The Virtru Blog

Tips, takes, and expertise for the data-centric security practitioner

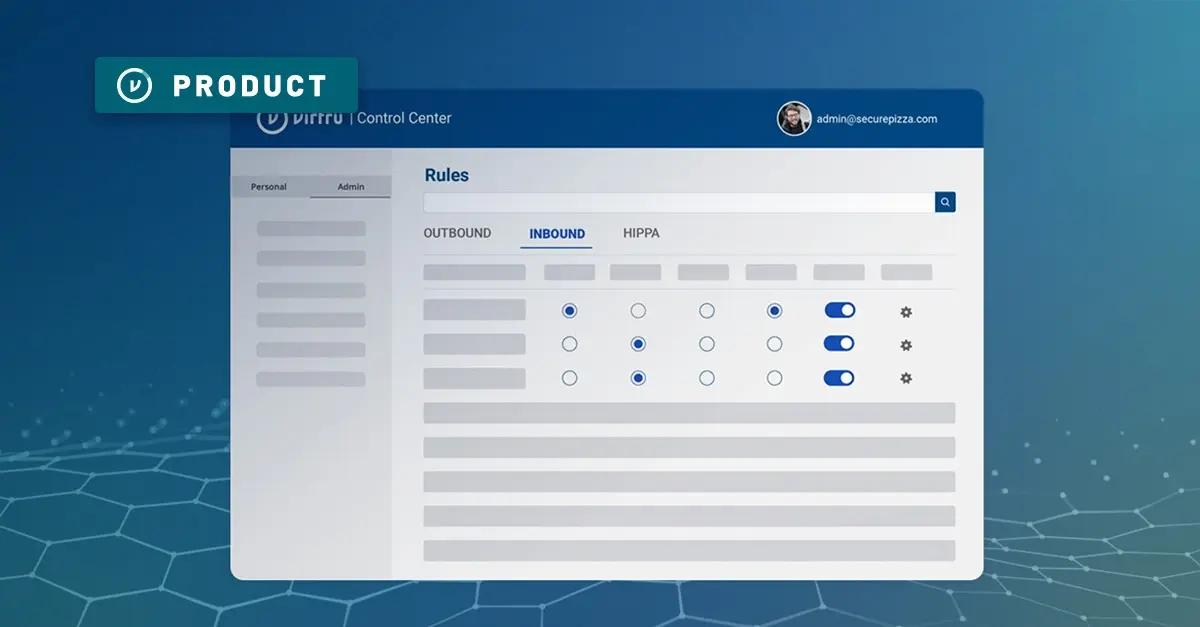

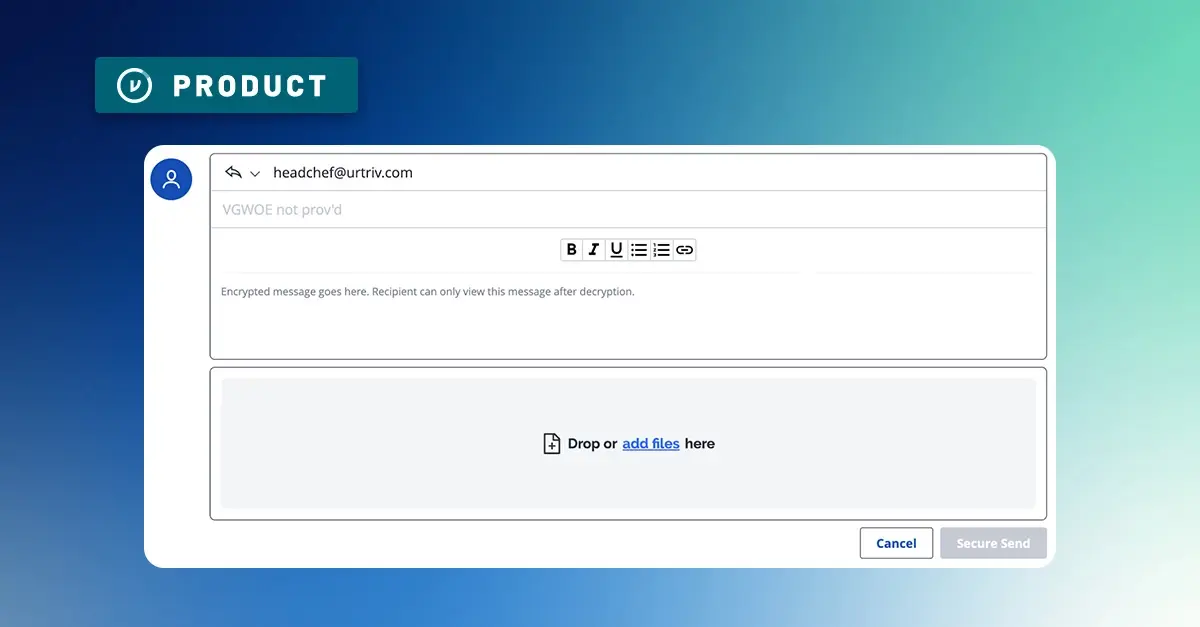

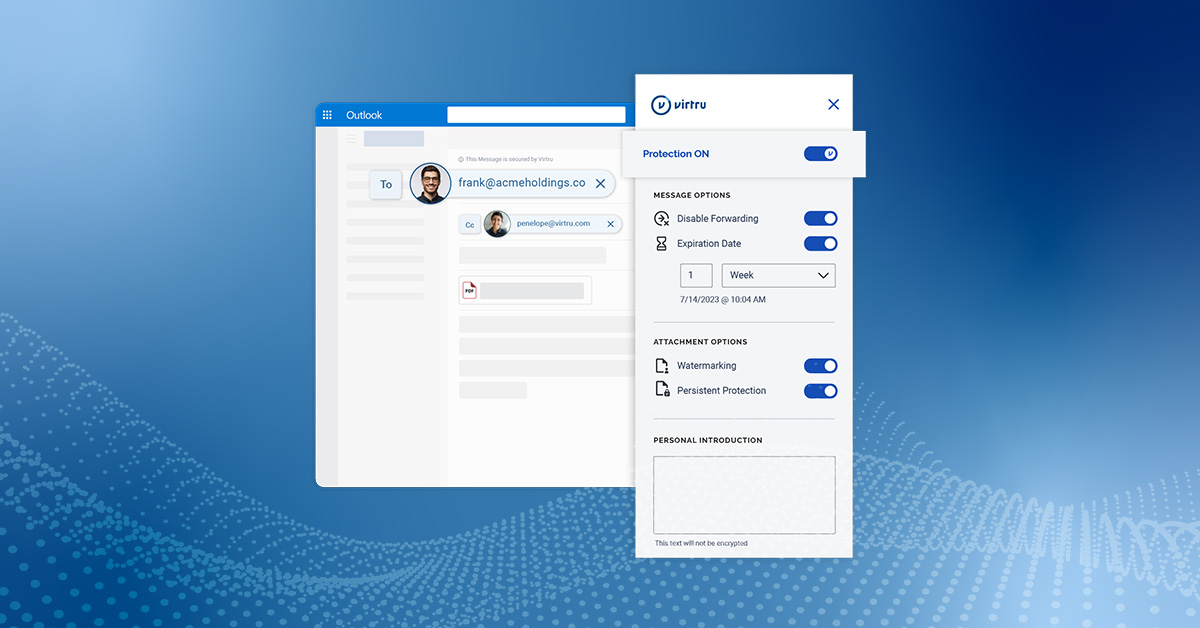

Virtru for MSFT 365

July 21, 2025

A Timeline of Microsoft Data Breaches and Vulnerabilities: 2025 Update

Microsoft is one of the world's largest technology companies, entrusted with vast amounts of data for millions of users and ...

Read Post

Popular Posts

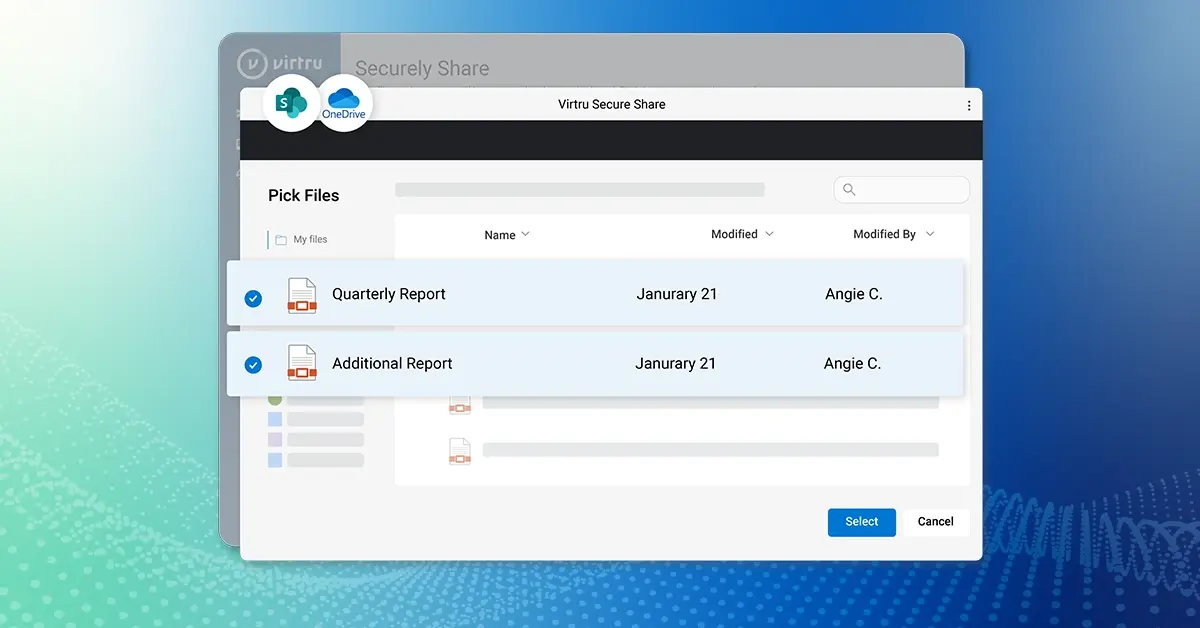

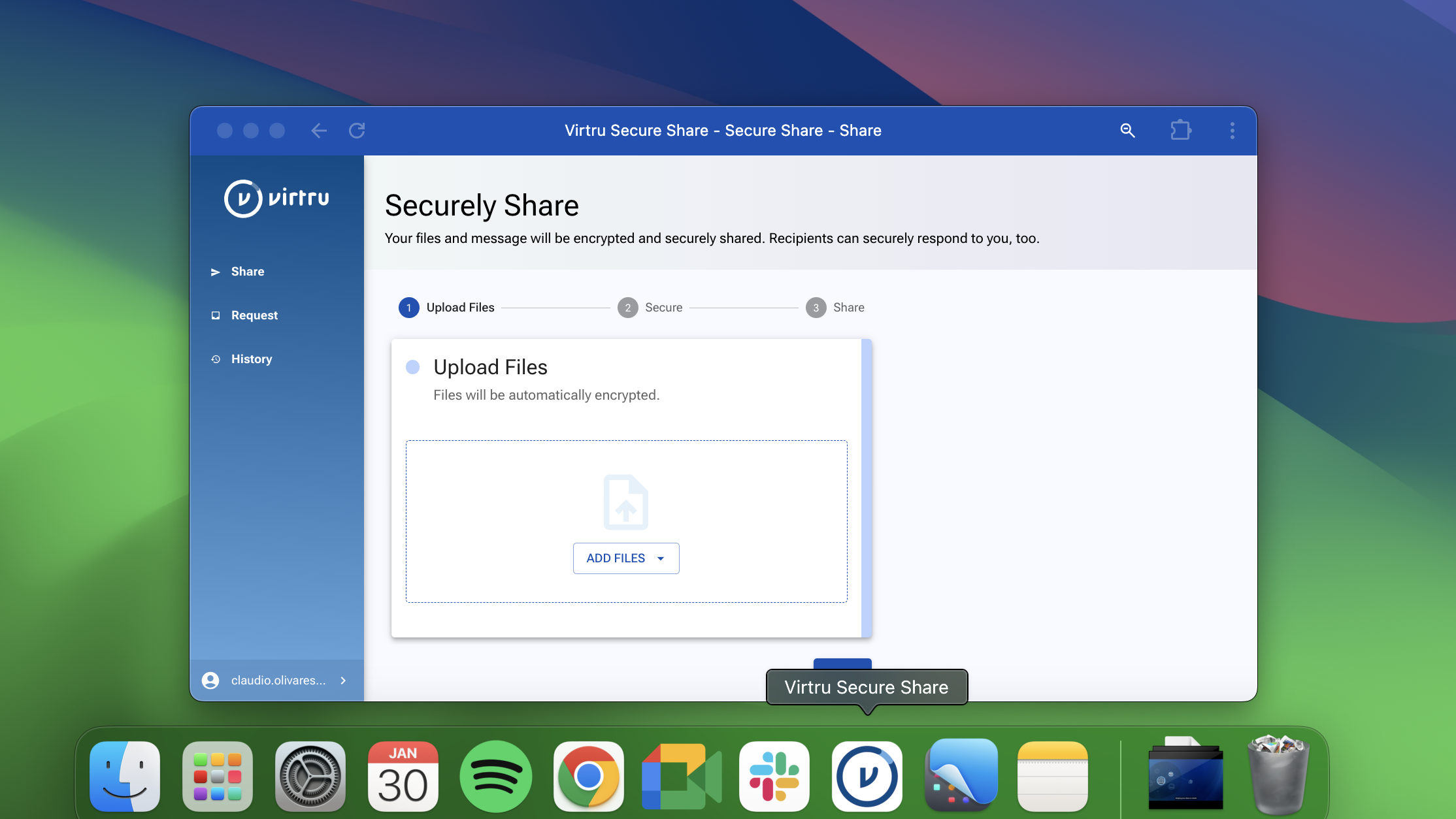

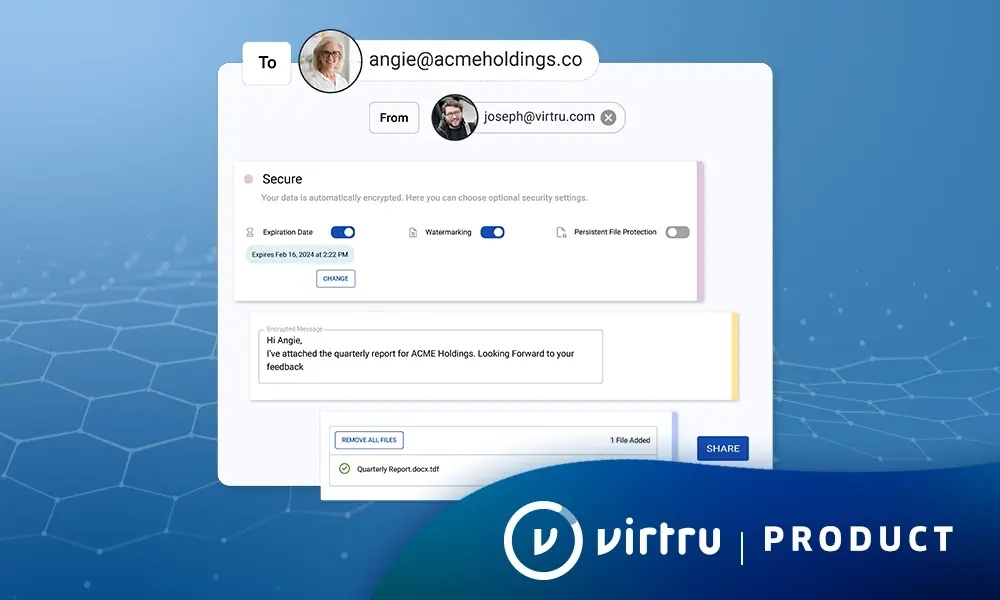

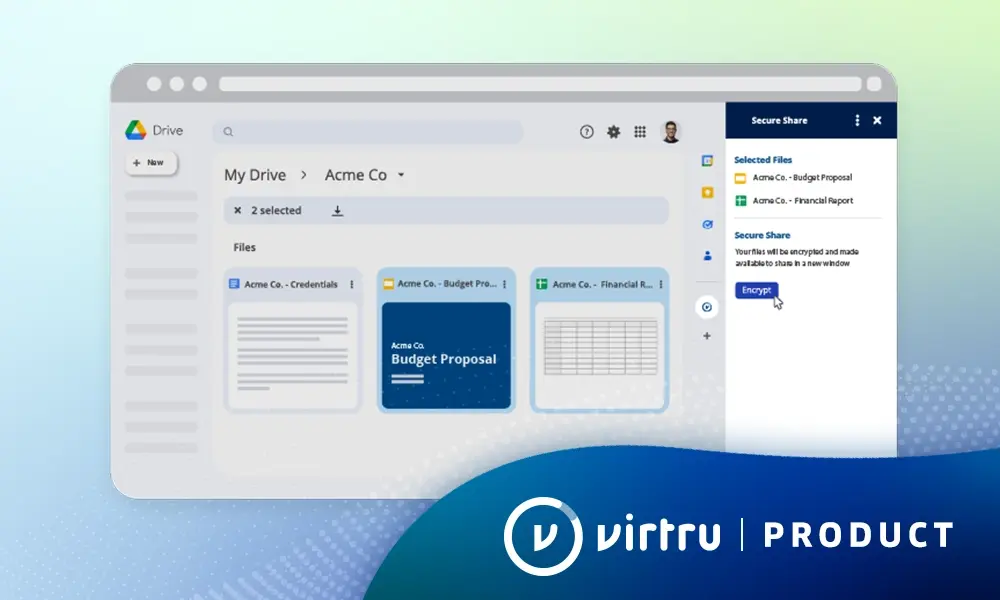

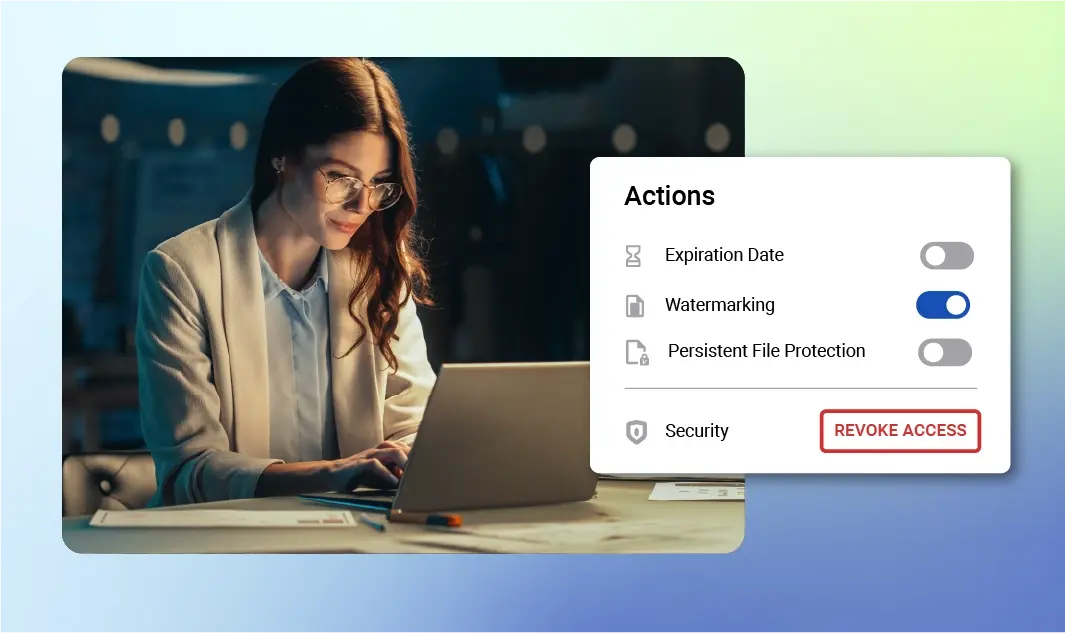

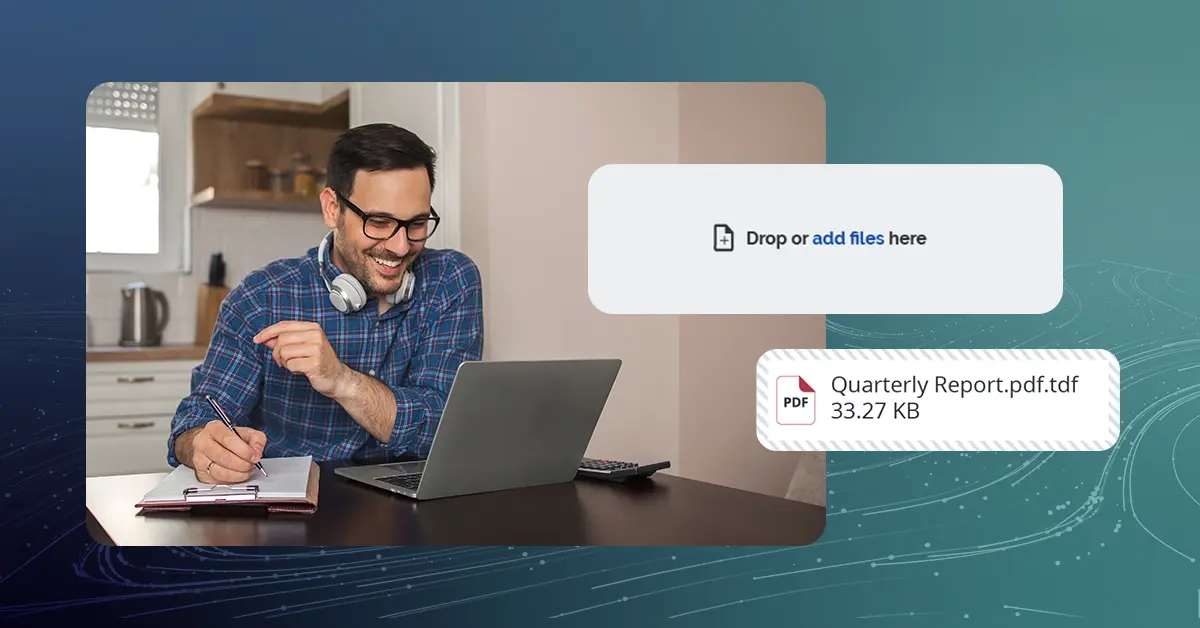

Virtru Secure Share

Microsoft SharePoint Zero-Day: Latest in a Concerning Pattern of On-Premises File Sharing Vulnerabilities

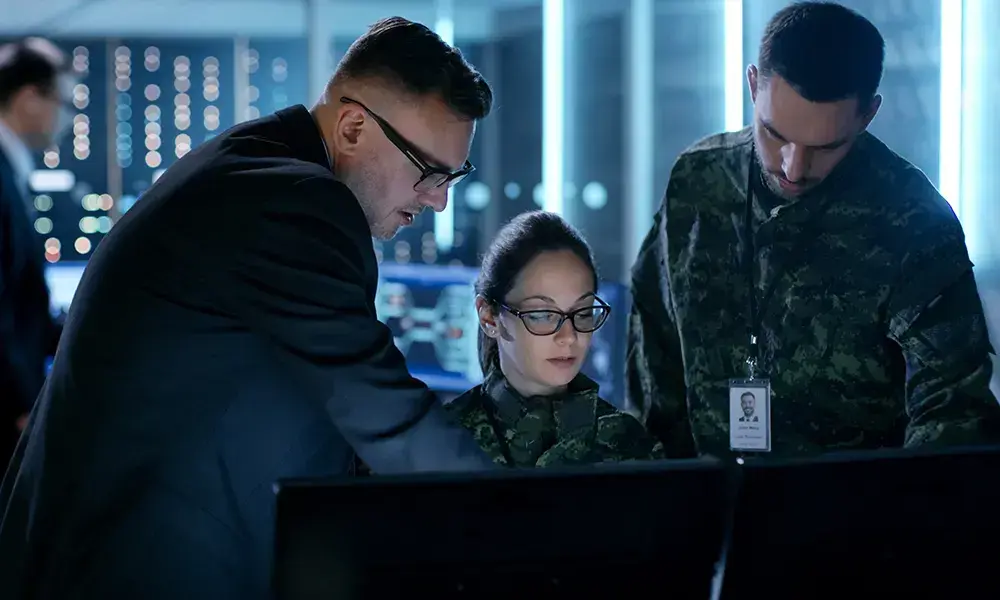

Systems Integrators

Virtru for MSFT 365

Virtru for MSFT SharePoint

Trust Is Not a Security Strategy: The Microsoft-Pentagon Arrangement That Defies ZT (and Logic)

Virtru Data Security Platform